le 4 octobre 2018

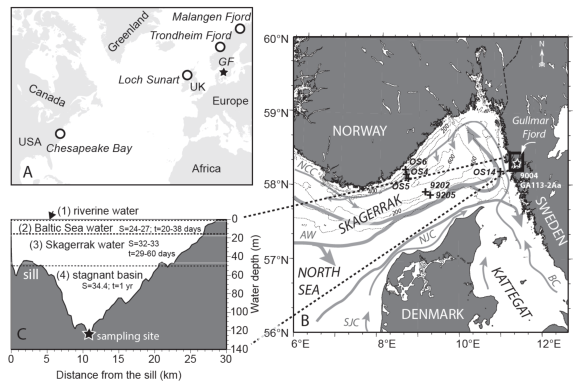

C’est en étudiant très finement deux carottages d’environ 8 mètres de long recueillis au fond du fjord de Gullmar en Suède que des scientifiques de l’Université de Gothenburg ont reconstitué les variations de température depuis les années – 370 à 2000. Et il n’y a vraiment de quoi paniquer : le climat a toujours varié passant de périodes chaudes à des périodes froides au cours des siècles passés. Le site de forage des sédiments a été choisi car l’eau reste toujours à une température basse et presque constante au cours des saisons, entre 4 et 8 degrés, et cette eau est pratiquement stagnante car elle se trouve emprisonnée dans un canyon protégé par un seuil rocheux (« sill » en anglais) qui détourne les courants marins. Enfin il n’y a pratiquement pas de marées qui puissent perturber la sédimentation des débris organiques.

Dans ces sédiments les squelettes de calcite d’un foraminifère vivant dans les eaux intermédiaires et profondes (Cassidulina laevigata) ont été utilisés pour retracer l’évolution des températures au cours des siècle en mesurant les teneurs en oxygène-18. Le d18O ou différence entre la teneur normale en isotope lourd de l’oxygène qui est dans l’atmosphère de 0,2 % et de l’oxygène léger représentant 99,76 % du total avec des traces d’oxygène-17 permet de reconstituer les températures à la surface de la mer. Plus il fait froid moins les molécules d’eau contenant cet oxygène « lourd » ont tendance à s’évaporer. Il apparaît donc un enrichissement en isotope de l’oxygène-18. Mais attention, que mes lecteurs ne se méprennent pas, l’ « eau lourde » des réacteurs nucléaires type CANDU, la filière canadienne, est de l’eau comportant du deutérium à la place de l’hydrogène. Il faut mentionner enfin que les conditions d’hypoxie régnant au fond de ce fjord permettent d’exclure toute perturbation par des traces de vie au niveau des sédiments qui proviennent donc majoritairement de la surface des eaux.

La chronologie des sédiments a été établie par datation à l’aide du carbone-14 représentée par les étoiles dans la figure ci-dessous. RWP est l’optimum climatique de la période dite romaine ( de – 350 à 450 ans de l’ère présente) suivie de la période froide dite « dark age » (DA de 450 à 850 ans de l’ère présente) caractérisée par l’effondrement de l’Empire romain et les invasions barbares. Cette période est suivie d’un optimum climatique dit âge des Vikings et anomalie climatique médiévale (VA/MCA, 850 à 1350) qui se caractérisa par l’invasion de l’Europe de l’est par Gengis Khan, la construction des cathédrales en Europe occidentale et la colonisation de l’Islande et du Groenland par les Vikings. Cette période de prospérité remarquable fut suivie par le « petit âge glaciaire » (LIA, 1350-1850) qui vit l’Europe s’entredéchirer dans des conflits futiles et enfin l’optimum climatique moderne depuis les années 1850 qui aurait du être une période d’apaisement géopolitique mais au cours de laquelle l’émergence de nouvelles idéologies précipita les peuples de la planète entière dans des conflits tout aussi stupides que ceux du précédent « âge glaciaire » alors qu’ils n’avaient aucune raison d’être, mais c’est un tout autre sujet qui demande une plus ample dissertation.

Compte tenu des résultats obtenus par les scientifiques suédois les températures moyennes de l’eau de surface relevées au fond du fjord (BWT, benthic water températures) à l’aide du proxy d18O n’ont pas sensiblement évolué au cours de toutes ces années et, selon les auteurs de cette étude, elles ne sont pas significativement plus élevées aujourd’hui que durant les périodes romaine et médiévale de climat « plus » chaud. Il faut donc se rendre à l’évidence : l’activité humaine accusée de perturber le climat : c’est tout simplement une vue de l’esprit.

Source et illustrations : https://doi.org/10.5194/cp-2017-160

https://jacqueshenry.wordpress.com/2018/10/04/le-rechauffement-contemporain-du-climat-loin-detre-une-anomalie/

DES FILS DE PUTES CENSURENT MES POSTS SUR 'COMMENTAIRES'

d'où la publication ci-dessous:

Un rapport explosif détaille l'infiltration chinoise de Apple, d'Amazon et de la CIA

par Tyler Durden

Jeu., 10/04/2018 - 08:14

Il y a une semaine, le président Trump a pris la parole devant le Conseil de sécurité des Nations unies et a accusé la Chine de falsifier les élections américaines, imitant ainsi certaines des mêmes allégations qui avaient été formulées contre la Russie il y a près de deux ans. Dans son discours, Trump a affirmé que la Chine s'efforçait de saper les républicains, et même le président lui-même, avertissant que "ce n'est pas seulement la Russie, mais aussi la Chine et la Russie". Alors que les médias ont largement ignoré cette proclamation, évoquant une nouvelle vague de présidentielle probablement inspirée par le commerce de viande de boeuf en plein essor entre les deux pays, l'administration a continué à insister sur le fait qu'elle s'opposait à la tentative chinoise de subvertir les entreprises américaines pour aider le grand appareil de renseignement du Parti communiste.

Comme pour souligner le point de vue de Trump, le FBI avait arrêté un ressortissant taïwanais à Chicago la veille du discours de Trump, accusant le suspect âgé de 27 ans d'essayer d'aider la Chine à renverser huit entreprises de défense qui auraient pu fournir des informations cruciales sur des dossiers sensibles liés à la défense. La technologie.

Cependant, dans un rapport qui change la donne publié jeudi matin, Bloomberg Businessweek a révélé une vaste enquête pluriannuelle sur l'infiltration par la Chine d'infrastructures de défense et d'entreprises américaines. Elle a notamment confirmé que, outre les efforts visant à influencer les élections américaines, la communauté du renseignement chinois avait orchestré une infiltration généralisée de serveurs utilisés pour tout alimenter, des appareils d'IRM aux drones utilisés par la CIA et l'armée. Pour ce faire, ils ont utilisé une micropuce aussi petite qu'un grain de riz.

BBG a publié le rapport quelques heures à peine avant que le vice-président Mike Pence ne soit censé "rassembler un récit de l'agression chinoise" lors d'un discours prononcé à l'Institut Hudson de Washington. Selon des extraits publiés dans le New York Times, son discours devrait porter sur des exemples des "actions agressives de la Chine contre les navires de guerre américains, des comportements prédateurs contre leurs voisins et d'une campagne d'influence sophistiquée visant à faire basculer les élections à mi-parcours et les élections de 2020 contre le président Trump." Son discours devrait également porter sur la manière dont la Chine utilise la dette et ses marchés des capitaux pour contraindre les gouvernements étrangers à se soumettre à sa volonté (une chose qui s'est produite au Bangladesh et en République tchèque.

Bien que ces récits soient certes importants, ils sont minimes par rapport aux révélations de Bloomberg, qui faisaient état d’une enquête en cours du gouvernement sur l’utilisation par la Chine d’une "petite puce" qui se retrouvait dans des serveurs largement utilisés dans l’infrastructure militaire et de renseignement américaine, des navires de guerre de la marine aux fermes de serveurs du DoD. L'enquête a débuté il y a trois ans après que Amazon eut informé les services de renseignement américains. Et trois ans plus tard, cela reste en cours.

Nichés sur les cartes mères des serveurs, les testeurs ont trouvé une micropuce, pas plus grosse qu'un grain de riz, qui ne faisait pas partie de la conception originale des cartes. Amazon a signalé la découverte aux autorités américaines, faisant frémir la communauté du renseignement. Les serveurs d’Elémental se trouvent dans les centres de données du Département de la défense, dans les opérations de drones de la CIA et dans les réseaux embarqués de navires de guerre de la Marine. Et Elemental était l’un des centaines de clients Supermicro.

Au cours de l'enquête top secret qui a suivi, qui reste ouverte plus de trois ans plus tard, les enquêteurs ont déterminé que les puces permettaient aux attaquants de créer une porte furtive vers n'importe quel réseau incluant les machines modifiées. Les enquêteurs ont constaté que les puces avaient été insérées dans des usines gérées par des sous-traitants de fabrication en Chine, selon plusieurs enquêteurs.

Avec ces deux paragraphes, Bloomberg a réussi à détourner le récit dominant de la Russie vers la Chine. Ou, comme devrait le dire Pence dans le discours de jeudi (via le New York Times), "m'a récemment confié un membre éminent de notre communauté du renseignement, ce que font les Russes à la différence de ce que fait la Chine dans tout le pays".

L'histoire commence avec une startup de la Silicon Valley appelée Elemental. Fondée en 2006 par trois ingénieurs qui prévoyaient avec brio que les radiodiffuseurs chercheraient bientôt un moyen d'adapter leur programmation pour la diffusion en continu sur Internet et sur des appareils mobiles tels que les smartphones, Elemental s'est attelé à la tâche de constituer une "équipe de rêve" composée de développeurs adaptez les puces graphiques ultra-rapides conçues pour le jeu vidéo à la vidéo en continu. La société a ensuite chargé ce logiciel sur des serveurs spéciaux, construits sur mesure et arborant son logo. Ces serveurs se sont ensuite vendus jusqu’à 100 000 dollars, soit une majoration d’environ 70 %. En 2009, la société a signé son premier contrat avec des entreprises de défense et de renseignement américaines et a même reçu un investissement d'un fonds de capital-risque soutenu par la CIA.

Elemental a également commencé à travailler avec des agences d'espionnage américaines. En 2009, la société a annoncé un partenariat de développement avec In-Q-Tel Inc., la branche d’investissement de la CIA, un accord qui a ouvert la voie à l’utilisation de serveurs Elemental dans les missions de sécurité nationale aux États-Unis. Des documents publics, y compris le matériel promotionnel de la société, indiquent que les serveurs ont été utilisés dans des centres de données du Département de la défense pour traiter des images de drones et de caméras de surveillance, sur des navires de guerre de la Marine pour transmettre des flux de missions aéroportées et dans des bâtiments gouvernementaux pour permettre une vidéoconférence sécurisée. La NASA, les deux chambres du Congrès et le département de la Sécurité intérieure ont également été clients. Ce portefeuille a fait de Elemental une cible pour les adversaires étrangers.

Comme beaucoup d'autres entreprises, les serveurs d'Elementals utilisaient des cartes mères construites par Supermicro, qui dominent le marché des cartes mères utilisées dans des ordinateurs à usage spécifique. C'est ici, à Supermicro, que le gouvernement croit - selon les sources de Bloomberg - que l'infiltration a commencé. Avant de dominer le marché mondial des cartes mères pour ordinateurs, Supermicro avait des débuts modestes. Un ingénieur taïwanais et son épouse ont fondé la société en 1993, à une époque où la Silicon Valley se tournait vers la sous-traitance. Il a rapidement attiré les clients avec la promesse d'une personnalisation infinie, en faisant appel à une énorme équipe d'ingénieurs pour s'assurer qu'il puisse répondre à tous les besoins de ses clients. Les clients ont également apprécié le fait que, bien que les cartes mères de Supermicro soient assemblées en Chine ou à Taiwan, ses ingénieurs étaient basés à Silicon Valley. Mais les effectifs de la société présentaient une caractéristique qui la rendait particulièrement attrayante pour la Chine: une partie importante de ses ingénieurs étaient des locuteurs natifs de mandarin. Une des sources de Bloomberg a déclaré que le gouvernement enquêtait toujours sur la question de savoir si des espions étaient intégrés à Supermicro ou à d'autres sociétés américaines.

Quoi qu'il en soit, ces minuscules micropuces se sont retrouvées dans les produits de Supermicro. Bloomberg a fourni un guide détaillé expliquant comment, à son avis, cela s’est passé.

Une unité militaire chinoise a conçu et fabriqué des puces aussi petites qu’une pointe de crayon aiguisée. Certaines des puces ont été conçues pour ressembler à des coupleurs de conditionnement de signal et intègrent de la mémoire, des capacités de mise en réseau et une puissance de traitement suffisante pour une attaque.

Les micropuces ont été insérées dans des usines chinoises qui fournissaient Supermicro, l’un des plus gros vendeurs de cartes mères de serveurs au monde.

Les cartes mères compromises ont été intégrées à des serveurs assemblés par Supermicro.

Les serveurs sabotés sont entrés dans des centres de données exploités par des dizaines d’entreprises.

Lors de l’installation et de la mise en marche d’un serveur, la micropuce modifiait le cœur du système d’exploitation pour qu’il puisse accepter les modifications. La puce pourrait également contacter des ordinateurs contrôlés par les attaquants à la recherche d'instructions et de codes supplémentaires.

Dans les milieux de l'espionnage, l'infiltration de matériel informatique - en particulier dans la mesure où le faisaient les Chinois - est extrêmement difficile à maîtriser. Et le faire au niveau de l'État-nation s'apparerait à "une licorne sautant par-dessus un arc-en-ciel", comme le dit l'une des sources anonymes de BBG. Mais la domination du marché chinois des PC et des téléphones mobiles par la Chine lui confère un avantage considérable.

Un pays en particulier a un avantage à exécuter ce type d’attaque: la Chine, qui, selon certaines estimations, représente 75 % des téléphones mobiles et 90 % des ordinateurs du monde. Néanmoins, pour réussir réellement une attaque par semis, il faudrait développer une compréhension approfondie de la conception d'un produit, manipuler des composants à l'usine et s'assurer que les dispositifs falsifiés parviennent à la chaîne logistique globale jusqu'à l'endroit souhaité - un exploit qui s'apparente à lancer un bâton dans le fleuve Yangtsé en amont de Shanghai et en s'assurant qu'il soit à terre à Seattle. "Avoir une surface d'implant matériel bien faite au niveau national, ce serait comme si on voyait une licorne sauter par-dessus un arc-en-ciel", déclare Joe Grand, pirate informatique et fondateur de Grand Idea Studio Inc. "Le matériel est si loin le radar, il est presque traité comme de la magie noire. "

Mais c’est exactement ce que les enquêteurs américains ont découvert: les copeaux avaient été insérés pendant le processus de fabrication, selon deux responsables, par des agents d’une unité de l’Armée de libération du peuple. Dans Supermicro, les espions chinois semblent avoir trouvé le moyen idéal de mener ce que les responsables américains décrivent à présent comme la plus importante attaque de la chaîne logistique connue à avoir été perpétrée contre des sociétés américaines.

Certains détails du rapport sont résumés ci-dessous:

Le gouvernement a constaté que l'infiltration s'étendait à près de 30 entreprises, dont Amazon et Apple.

Un responsable a déclaré que les enquêteurs ont découvert que cela affectait à terme près de 30 entreprises, dont une grande banque, des entrepreneurs publics et la société la plus précieuse au monde, Apple Inc. Apple était un client important de Supermicro et avait prévu de commander plus de 30 000 de ses serveurs en deux ans pour un nouveau réseau mondial de centres de données. Trois initiés chez Apple ont déclaré qu'à l'été 2015, il avait également trouvé des puces malveillantes sur les cartes mères Supermicro. Apple a rompu ses liens avec Supermicro l'année suivante, pour des raisons non liées.

Amazon et Apple ont nié avoir connaissance de l'infiltration (Amazon a finalement acquis Elemental et l'a intégrée à son service Amazon Prime Video). Pendant ce temps, le gouvernement chinois a publié un déni de non-déni remarquable.

Dans des déclarations par courrier électronique, Amazon (qui a annoncé son acquisition d’Elemental en septembre 2015), Apple et Supermicro ont contesté les résumés des rapports de Bloomberg Businessweek. "Il est faux qu'AWS ait eu connaissance d'une compromission de la chaîne logistique, d'un problème de puces malveillantes ou de modifications matérielles lors de l'acquisition d'Elemental", a déclaré Amazon. "Sur ce point, nous pouvons être très clairs: Apple n'a jamais trouvé de puces malveillantes, de" manipulations matérielles "ou de vulnérabilités créées intentionnellement sur un serveur", a écrit Apple. "Nous ne sommes au courant d'aucune enquête de ce type", a écrit un porte-parole de Supermicro, Perry Hayes. Le gouvernement chinois n’a pas abordé directement la question de la manipulation des serveurs Supermicro. Il a notamment publié une déclaration dans laquelle il était écrit: "La sécurité de la chaîne logistique dans le cyberespace est une question d’intérêt commun et la Chine est également une victime". Le FBI et le bureau du directeur du renseignement national, représentant la CIA et la NSA, ont refusé de commenter.

Bloomberg a basé son récit sur des entretiens avec 17 sources anonymes, dont 6 anciens responsables des services de renseignements du gouvernement. Un responsable a déclaré à BBG que l'objectif à long terme de la Chine était "l'accès à long terme" à des secrets gouvernementaux sensibles.

Au total, 17 personnes ont confirmé la manipulation du matériel de Supermicro et d’autres éléments des attaques. L'anonymat a été accordé aux sources en raison de la nature sensible, et parfois classifiée, des informations.

Les dénégations des sociétés sont contrecarrées par six hauts responsables de la sécurité nationale, anciens et actuels, qui ont détaillé la découverte de jetons et l’enquête du gouvernement lors de conversations amorcées sous l’administration Obama et poursuivies sous le gouvernement Trump. Un de ces responsables et deux personnes de AWS ont fourni des informations détaillées sur le déroulement de l'attaque à Elemental et Amazon. L’officiel et l’un des initiés ont également décrit la coopération d’Amazon avec l’enquête du gouvernement. Outre les trois initiés d’Apple, quatre des six responsables américains ont confirmé qu’Apple était une victime. Au total, 17 personnes ont confirmé la manipulation du matériel de Supermicro et d’autres éléments des attaques. L'anonymat a été accordé aux sources en raison de la nature sensible, et parfois classifiée, des informations.

Un responsable gouvernemental a déclaré que l’objectif de la Chine était d’accéder à long terme à des secrets commerciaux de grande valeur et à des réseaux gouvernementaux sensibles. Aucune donnée de consommation n'a été volée.

Cette révélation apporte notamment un soutien supplémentaire à l'insistance de l'administration Trump sur le fait que la guerre commerciale avec la Chine était basée sur des préoccupations de sécurité nationale. L'espoir est que davantage d'entreprises américaines transfèrent la production de composants sensibles aux États-Unis.

Les ramifications de l'attaque continuent à se jouer. L’administration Trump a fait du matériel informatique et de réseau, y compris des cartes mères, l’un des objectifs de sa dernière série de sanctions commerciales contre la Chine, et les responsables de la Maison Blanche ont clairement indiqué qu'ils pensaient que les entreprises commenceraient à transférer leurs chaînes d'approvisionnement à d'autres pays. Un tel changement pourrait apaiser les responsables qui, depuis des années, mettent en garde sur la sécurité de la chaîne d’approvisionnement, même s’ils n’ont jamais révélé la raison majeure de leurs préoccupations.

Comme nous le rappelle un responsable gouvernemental, l'ampleur de cette attaque ne peut être sous-estimée.

Avec plus de 900 clients dans 100 pays d’ici à 2015, Supermicro a offert une percée à une collection abondante de cibles sensibles. "Pensez à Supermicro en tant que Microsoft du monde du matériel", déclare un ancien responsable du renseignement américain qui a étudié Supermicro et son modèle commercial. "Attaquer les cartes mères Supermicro, c'est comme attaquer Windows. C'est comme attaquer le monde entier."

Mais l’aspect le plus accablant de tout ce scandale est peut-être que l’administration Obama aurait dû le voir venir.

Bien avant que des preuves de l’attaque ne soient apparues au sein des réseaux d’entreprises américaines, les services de renseignements américains ont annoncé que les espions chinois envisageaient d’introduire des micropuces malveillantes dans la chaîne logistique. Selon une personne familiarisée avec les informations fournies, les sources n’étaient pas spécifiques, et des millions de cartes mères sont expédiées aux États-Unis chaque année. Toutefois, au cours du premier semestre de 2014, une autre personne informée de discussions de haut niveau a déclaré que des responsables des services de renseignements se sont rendus à la Maison Blanche avec quelque chose de plus concret: l’armée chinoise se préparait à insérer les puces dans les cartes mères Supermicro destinées aux entreprises américaines.

Et grâce à Obama qui a lâché la balle, la Chine a réussi à éliminer l'infiltration la plus vaste de la chaîne d'approvisionnement mondiale jamais découverte par les services de renseignements américains.

Mais c’est exactement ce que les enquêteurs américains ont découvert: les copeaux avaient été insérés pendant le processus de fabrication, selon deux responsables, par des agents d’une unité de l’Armée de libération du peuple. Dans Supermicro, les espions chinois semblent avoir trouvé le moyen idéal de mener ce que les responsables américains décrivent à présent comme la plus importante attaque de la chaîne logistique connue à avoir été perpétrée contre des sociétés américaines.

Les puces à l'apparence discrète étaient déguisées pour ressembler à des composants normaux, mais elles ont aidé la Chine à ouvrir la porte à «d'autres hackers pourraient passer par», ce qui signifie que la Chine pourrait potentiellement manipuler les systèmes infiltrés (pour rappel, ces puces ont été trouvées dans des serveurs utilisés aux États-Unis. programme de drones).

Les puces sur les serveurs Elemental ont été conçues pour être aussi discrètes que possible, selon une personne qui a vu un rapport détaillé préparé pour Amazon par son contractant de sécurité tiers, ainsi qu'une seconde personne qui a vu des photos numériques et des images radiologiques de les puces incorporées dans un rapport ultérieur préparé par l'équipe de sécurité d'Amazon. De couleur grise ou blanc cassé, ils ressemblaient davantage à des coupleurs de conditionnement de signaux, autre composant courant de la carte mère, qu’à des micropuces. Il était donc peu probable qu’ils soient détectables sans équipement spécialisé. En fonction du modèle de plateau, la taille des puces varie légèrement, ce qui suggère que les attaquants ont fourni des lots différents à différentes usines.

Les responsables qui connaissent bien l’enquête ont déclaré que le rôle principal des implants de ce type était d’ouvrir des portes aux autres attaquants. «Les attaques contre le matériel concernent l’accès», comme le dit un ancien haut responsable. En termes simplifiés, les implants du matériel Supermicro ont manipulé les instructions de fonctionnement principales qui indiquent au serveur ce qu’il faut faire lorsque les données se déplacent sur une carte mère, confient deux personnes familiarisées avec le fonctionnement des puces. Cela s’est produit à un moment crucial, alors que de petits morceaux du système d’exploitation étaient stockés dans la mémoire temporaire de la carte en route vers le processeur central du serveur, le CPU. L'implant a été placé sur le tableau de manière à lui permettre de modifier efficacement cette file d'attente d'informations, en injectant son propre code ou en modifiant l'ordre des instructions que le processeur devait suivre. De petits changements sournois pourraient avoir des effets désastreux.

Comme les implants étaient petits, la quantité de code qu'ils contenaient était également petite. Mais ils étaient capables de faire deux choses très importantes: dire à l’appareil de communiquer avec l’un des nombreux ordinateurs anonymes hébergés ailleurs sur Internet et chargés de code plus complexe; et préparer le système d’exploitation de l’appareil à accepter ce nouveau code. <strong> Les puces illicites pouvaient faire tout cela, car elles étaient connectées au contrôleur de gestion de la carte mère, une sorte de superchip que les administrateurs utilisent pour se connecter à distance à des serveurs problématiques, leur donnant ainsi accès au code le plus sensible, même sur des machines qui sont tombées en panne. sont éteints.

Ce système pourrait permettre aux attaquants de modifier le fonctionnement de l'appareil, ligne par ligne, comme ils le voulaient, sans que personne ne s'en aperçoive. Pour comprendre le pouvoir qui leur donnerait, prenons cet exemple hypothétique: Quelque part dans le système d’exploitation Linux, qui fonctionne sur de nombreux serveurs, se trouve un code qui autorise un utilisateur en vérifiant un mot de passe saisi par rapport à un mot de passe chiffré. Une puce implantée peut modifier une partie de ce code afin que le serveur ne vérifie pas le mot de passe - et hop! Une machine sécurisée est ouverte à tous les utilisateurs.

Peu de temps après la publication du rapport, le département de la Défense américain a programmé jeudi une conférence de presse sur la sécurité nationale à 9h30 HE. Cela n'a pas révélé le sujet du briefing, mais le timing est certainement suspicieux ...

Mais quoi qu’il en soit dit jeudi, une chose ne changera probablement pas: attendez-vous à en savoir beaucoup moins sur la Russie et beaucoup plus sur la Chine en raison de la focalisation myope de l’état profond de l’état sur l’ancien. Comme Kevin Warsh a formulé la question lors d'une interview jeudi avec CNBC, il a demandé: "Sommes-nous au début d'une guerre froide de 20 ans ?" en réponse à une question sur la limitation de l'influence de la Chine - à la fois économiquement et défensivement. Nous pensons que nous entendrons beaucoup parler de la brèche de la part de hauts responsables américains, y compris du vice-président et du président lui-même, dans un avenir très proche.

https://www.zerohedge.com/news/2018-10-04/explosive-report-details-chinese-infiltration-apple-amazon-and-cia

-----------------------------------------

DES FILS DE PUTES CENSURENT MES POSTS SUR 'COMMENTAIRES'

d'où la publication ci-dessous:

Un rapport explosif détaille l'infiltration chinoise de Apple, d'Amazon et de la CIA

par Tyler Durden

Jeu., 10/04/2018 - 08:14

Il y a une semaine, le président Trump a pris la parole devant le Conseil de sécurité des Nations unies et a accusé la Chine de falsifier les élections américaines, imitant ainsi certaines des mêmes allégations qui avaient été formulées contre la Russie il y a près de deux ans. Dans son discours, Trump a affirmé que la Chine s'efforçait de saper les républicains, et même le président lui-même, avertissant que "ce n'est pas seulement la Russie, mais aussi la Chine et la Russie". Alors que les médias ont largement ignoré cette proclamation, évoquant une nouvelle vague de présidentielle probablement inspirée par le commerce de viande de boeuf en plein essor entre les deux pays, l'administration a continué à insister sur le fait qu'elle s'opposait à la tentative chinoise de subvertir les entreprises américaines pour aider le grand appareil de renseignement du Parti communiste.

Comme pour souligner le point de vue de Trump, le FBI avait arrêté un ressortissant taïwanais à Chicago la veille du discours de Trump, accusant le suspect âgé de 27 ans d'essayer d'aider la Chine à renverser huit entreprises de défense qui auraient pu fournir des informations cruciales sur des dossiers sensibles liés à la défense. La technologie.

Cependant, dans un rapport qui change la donne publié jeudi matin, Bloomberg Businessweek a révélé une vaste enquête pluriannuelle sur l'infiltration par la Chine d'infrastructures de défense et d'entreprises américaines. Elle a notamment confirmé que, outre les efforts visant à influencer les élections américaines, la communauté du renseignement chinois avait orchestré une infiltration généralisée de serveurs utilisés pour tout alimenter, des appareils d'IRM aux drones utilisés par la CIA et l'armée. Pour ce faire, ils ont utilisé une micropuce aussi petite qu'un grain de riz.

BBG a publié le rapport quelques heures à peine avant que le vice-président Mike Pence ne soit censé "rassembler un récit de l'agression chinoise" lors d'un discours prononcé à l'Institut Hudson de Washington. Selon des extraits publiés dans le New York Times, son discours devrait porter sur des exemples des "actions agressives de la Chine contre les navires de guerre américains, des comportements prédateurs contre leurs voisins et d'une campagne d'influence sophistiquée visant à faire basculer les élections à mi-parcours et les élections de 2020 contre le président Trump." Son discours devrait également porter sur la manière dont la Chine utilise la dette et ses marchés des capitaux pour contraindre les gouvernements étrangers à se soumettre à sa volonté (une chose qui s'est produite au Bangladesh et en République tchèque.

Bien que ces récits soient certes importants, ils sont minimes par rapport aux révélations de Bloomberg, qui faisaient état d’une enquête en cours du gouvernement sur l’utilisation par la Chine d’une "petite puce" qui se retrouvait dans des serveurs largement utilisés dans l’infrastructure militaire et de renseignement américaine, des navires de guerre de la marine aux fermes de serveurs du DoD. L'enquête a débuté il y a trois ans après que Amazon eut informé les services de renseignement américains. Et trois ans plus tard, cela reste en cours.

Nichés sur les cartes mères des serveurs, les testeurs ont trouvé une micropuce, pas plus grosse qu'un grain de riz, qui ne faisait pas partie de la conception originale des cartes. Amazon a signalé la découverte aux autorités américaines, faisant frémir la communauté du renseignement. Les serveurs d’Elémental se trouvent dans les centres de données du Département de la défense, dans les opérations de drones de la CIA et dans les réseaux embarqués de navires de guerre de la Marine. Et Elemental était l’un des centaines de clients Supermicro.

Au cours de l'enquête top secret qui a suivi, qui reste ouverte plus de trois ans plus tard, les enquêteurs ont déterminé que les puces permettaient aux attaquants de créer une porte furtive vers n'importe quel réseau incluant les machines modifiées. Les enquêteurs ont constaté que les puces avaient été insérées dans des usines gérées par des sous-traitants de fabrication en Chine, selon plusieurs enquêteurs.

Avec ces deux paragraphes, Bloomberg a réussi à détourner le récit dominant de la Russie vers la Chine. Ou, comme devrait le dire Pence dans le discours de jeudi (via le New York Times), "m'a récemment confié un membre éminent de notre communauté du renseignement, ce que font les Russes à la différence de ce que fait la Chine dans tout le pays".

L'histoire commence avec une startup de la Silicon Valley appelée Elemental. Fondée en 2006 par trois ingénieurs qui prévoyaient avec brio que les radiodiffuseurs chercheraient bientôt un moyen d'adapter leur programmation pour la diffusion en continu sur Internet et sur des appareils mobiles tels que les smartphones, Elemental s'est attelé à la tâche de constituer une "équipe de rêve" composée de développeurs adaptez les puces graphiques ultra-rapides conçues pour le jeu vidéo à la vidéo en continu. La société a ensuite chargé ce logiciel sur des serveurs spéciaux, construits sur mesure et arborant son logo. Ces serveurs se sont ensuite vendus jusqu’à 100 000 dollars, soit une majoration d’environ 70 %. En 2009, la société a signé son premier contrat avec des entreprises de défense et de renseignement américaines et a même reçu un investissement d'un fonds de capital-risque soutenu par la CIA.

Elemental a également commencé à travailler avec des agences d'espionnage américaines. En 2009, la société a annoncé un partenariat de développement avec In-Q-Tel Inc., la branche d’investissement de la CIA, un accord qui a ouvert la voie à l’utilisation de serveurs Elemental dans les missions de sécurité nationale aux États-Unis. Des documents publics, y compris le matériel promotionnel de la société, indiquent que les serveurs ont été utilisés dans des centres de données du Département de la défense pour traiter des images de drones et de caméras de surveillance, sur des navires de guerre de la Marine pour transmettre des flux de missions aéroportées et dans des bâtiments gouvernementaux pour permettre une vidéoconférence sécurisée. La NASA, les deux chambres du Congrès et le département de la Sécurité intérieure ont également été clients. Ce portefeuille a fait de Elemental une cible pour les adversaires étrangers.

Comme beaucoup d'autres entreprises, les serveurs d'Elementals utilisaient des cartes mères construites par Supermicro, qui dominent le marché des cartes mères utilisées dans des ordinateurs à usage spécifique. C'est ici, à Supermicro, que le gouvernement croit - selon les sources de Bloomberg - que l'infiltration a commencé. Avant de dominer le marché mondial des cartes mères pour ordinateurs, Supermicro avait des débuts modestes. Un ingénieur taïwanais et son épouse ont fondé la société en 1993, à une époque où la Silicon Valley se tournait vers la sous-traitance. Il a rapidement attiré les clients avec la promesse d'une personnalisation infinie, en faisant appel à une énorme équipe d'ingénieurs pour s'assurer qu'il puisse répondre à tous les besoins de ses clients. Les clients ont également apprécié le fait que, bien que les cartes mères de Supermicro soient assemblées en Chine ou à Taiwan, ses ingénieurs étaient basés à Silicon Valley. Mais les effectifs de la société présentaient une caractéristique qui la rendait particulièrement attrayante pour la Chine: une partie importante de ses ingénieurs étaient des locuteurs natifs de mandarin. Une des sources de Bloomberg a déclaré que le gouvernement enquêtait toujours sur la question de savoir si des espions étaient intégrés à Supermicro ou à d'autres sociétés américaines.

Quoi qu'il en soit, ces minuscules micropuces se sont retrouvées dans les produits de Supermicro. Bloomberg a fourni un guide détaillé expliquant comment, à son avis, cela s’est passé.

Une unité militaire chinoise a conçu et fabriqué des puces aussi petites qu’une pointe de crayon aiguisée. Certaines des puces ont été conçues pour ressembler à des coupleurs de conditionnement de signal et intègrent de la mémoire, des capacités de mise en réseau et une puissance de traitement suffisante pour une attaque.

Les micropuces ont été insérées dans des usines chinoises qui fournissaient Supermicro, l’un des plus gros vendeurs de cartes mères de serveurs au monde.

Les cartes mères compromises ont été intégrées à des serveurs assemblés par Supermicro.

Les serveurs sabotés sont entrés dans des centres de données exploités par des dizaines d’entreprises.

Lors de l’installation et de la mise en marche d’un serveur, la micropuce modifiait le cœur du système d’exploitation pour qu’il puisse accepter les modifications. La puce pourrait également contacter des ordinateurs contrôlés par les attaquants à la recherche d'instructions et de codes supplémentaires.

Dans les milieux de l'espionnage, l'infiltration de matériel informatique - en particulier dans la mesure où le faisaient les Chinois - est extrêmement difficile à maîtriser. Et le faire au niveau de l'État-nation s'apparerait à "une licorne sautant par-dessus un arc-en-ciel", comme le dit l'une des sources anonymes de BBG. Mais la domination du marché chinois des PC et des téléphones mobiles par la Chine lui confère un avantage considérable.

Un pays en particulier a un avantage à exécuter ce type d’attaque: la Chine, qui, selon certaines estimations, représente 75 % des téléphones mobiles et 90 % des ordinateurs du monde. Néanmoins, pour réussir réellement une attaque par semis, il faudrait développer une compréhension approfondie de la conception d'un produit, manipuler des composants à l'usine et s'assurer que les dispositifs falsifiés parviennent à la chaîne logistique globale jusqu'à l'endroit souhaité - un exploit qui s'apparente à lancer un bâton dans le fleuve Yangtsé en amont de Shanghai et en s'assurant qu'il soit à terre à Seattle. "Avoir une surface d'implant matériel bien faite au niveau national, ce serait comme si on voyait une licorne sauter par-dessus un arc-en-ciel", déclare Joe Grand, pirate informatique et fondateur de Grand Idea Studio Inc. "Le matériel est si loin le radar, il est presque traité comme de la magie noire. "

Mais c’est exactement ce que les enquêteurs américains ont découvert: les copeaux avaient été insérés pendant le processus de fabrication, selon deux responsables, par des agents d’une unité de l’Armée de libération du peuple. Dans Supermicro, les espions chinois semblent avoir trouvé le moyen idéal de mener ce que les responsables américains décrivent à présent comme la plus importante attaque de la chaîne logistique connue à avoir été perpétrée contre des sociétés américaines.

Certains détails du rapport sont résumés ci-dessous:

Le gouvernement a constaté que l'infiltration s'étendait à près de 30 entreprises, dont Amazon et Apple.

Un responsable a déclaré que les enquêteurs ont découvert que cela affectait à terme près de 30 entreprises, dont une grande banque, des entrepreneurs publics et la société la plus précieuse au monde, Apple Inc. Apple était un client important de Supermicro et avait prévu de commander plus de 30 000 de ses serveurs en deux ans pour un nouveau réseau mondial de centres de données. Trois initiés chez Apple ont déclaré qu'à l'été 2015, il avait également trouvé des puces malveillantes sur les cartes mères Supermicro. Apple a rompu ses liens avec Supermicro l'année suivante, pour des raisons non liées.

Amazon et Apple ont nié avoir connaissance de l'infiltration (Amazon a finalement acquis Elemental et l'a intégrée à son service Amazon Prime Video). Pendant ce temps, le gouvernement chinois a publié un déni de non-déni remarquable.

Dans des déclarations par courrier électronique, Amazon (qui a annoncé son acquisition d’Elemental en septembre 2015), Apple et Supermicro ont contesté les résumés des rapports de Bloomberg Businessweek. "Il est faux qu'AWS ait eu connaissance d'une compromission de la chaîne logistique, d'un problème de puces malveillantes ou de modifications matérielles lors de l'acquisition d'Elemental", a déclaré Amazon. "Sur ce point, nous pouvons être très clairs: Apple n'a jamais trouvé de puces malveillantes, de" manipulations matérielles "ou de vulnérabilités créées intentionnellement sur un serveur", a écrit Apple. "Nous ne sommes au courant d'aucune enquête de ce type", a écrit un porte-parole de Supermicro, Perry Hayes. Le gouvernement chinois n’a pas abordé directement la question de la manipulation des serveurs Supermicro. Il a notamment publié une déclaration dans laquelle il était écrit: "La sécurité de la chaîne logistique dans le cyberespace est une question d’intérêt commun et la Chine est également une victime". Le FBI et le bureau du directeur du renseignement national, représentant la CIA et la NSA, ont refusé de commenter.

Bloomberg a basé son récit sur des entretiens avec 17 sources anonymes, dont 6 anciens responsables des services de renseignements du gouvernement. Un responsable a déclaré à BBG que l'objectif à long terme de la Chine était "l'accès à long terme" à des secrets gouvernementaux sensibles.

Au total, 17 personnes ont confirmé la manipulation du matériel de Supermicro et d’autres éléments des attaques. L'anonymat a été accordé aux sources en raison de la nature sensible, et parfois classifiée, des informations.

Les dénégations des sociétés sont contrecarrées par six hauts responsables de la sécurité nationale, anciens et actuels, qui ont détaillé la découverte de jetons et l’enquête du gouvernement lors de conversations amorcées sous l’administration Obama et poursuivies sous le gouvernement Trump. Un de ces responsables et deux personnes de AWS ont fourni des informations détaillées sur le déroulement de l'attaque à Elemental et Amazon. L’officiel et l’un des initiés ont également décrit la coopération d’Amazon avec l’enquête du gouvernement. Outre les trois initiés d’Apple, quatre des six responsables américains ont confirmé qu’Apple était une victime. Au total, 17 personnes ont confirmé la manipulation du matériel de Supermicro et d’autres éléments des attaques. L'anonymat a été accordé aux sources en raison de la nature sensible, et parfois classifiée, des informations.

Un responsable gouvernemental a déclaré que l’objectif de la Chine était d’accéder à long terme à des secrets commerciaux de grande valeur et à des réseaux gouvernementaux sensibles. Aucune donnée de consommation n'a été volée.

Cette révélation apporte notamment un soutien supplémentaire à l'insistance de l'administration Trump sur le fait que la guerre commerciale avec la Chine était basée sur des préoccupations de sécurité nationale. L'espoir est que davantage d'entreprises américaines transfèrent la production de composants sensibles aux États-Unis.

Les ramifications de l'attaque continuent à se jouer. L’administration Trump a fait du matériel informatique et de réseau, y compris des cartes mères, l’un des objectifs de sa dernière série de sanctions commerciales contre la Chine, et les responsables de la Maison Blanche ont clairement indiqué qu'ils pensaient que les entreprises commenceraient à transférer leurs chaînes d'approvisionnement à d'autres pays. Un tel changement pourrait apaiser les responsables qui, depuis des années, mettent en garde sur la sécurité de la chaîne d’approvisionnement, même s’ils n’ont jamais révélé la raison majeure de leurs préoccupations.

Comme nous le rappelle un responsable gouvernemental, l'ampleur de cette attaque ne peut être sous-estimée.

Avec plus de 900 clients dans 100 pays d’ici à 2015, Supermicro a offert une percée à une collection abondante de cibles sensibles. "Pensez à Supermicro en tant que Microsoft du monde du matériel", déclare un ancien responsable du renseignement américain qui a étudié Supermicro et son modèle commercial. "Attaquer les cartes mères Supermicro, c'est comme attaquer Windows. C'est comme attaquer le monde entier."

Mais l’aspect le plus accablant de tout ce scandale est peut-être que l’administration Obama aurait dû le voir venir.

Bien avant que des preuves de l’attaque ne soient apparues au sein des réseaux d’entreprises américaines, les services de renseignements américains ont annoncé que les espions chinois envisageaient d’introduire des micropuces malveillantes dans la chaîne logistique. Selon une personne familiarisée avec les informations fournies, les sources n’étaient pas spécifiques, et des millions de cartes mères sont expédiées aux États-Unis chaque année. Toutefois, au cours du premier semestre de 2014, une autre personne informée de discussions de haut niveau a déclaré que des responsables des services de renseignements se sont rendus à la Maison Blanche avec quelque chose de plus concret: l’armée chinoise se préparait à insérer les puces dans les cartes mères Supermicro destinées aux entreprises américaines.

Et grâce à Obama qui a lâché la balle, la Chine a réussi à éliminer l'infiltration la plus vaste de la chaîne d'approvisionnement mondiale jamais découverte par les services de renseignements américains.

Mais c’est exactement ce que les enquêteurs américains ont découvert: les copeaux avaient été insérés pendant le processus de fabrication, selon deux responsables, par des agents d’une unité de l’Armée de libération du peuple. Dans Supermicro, les espions chinois semblent avoir trouvé le moyen idéal de mener ce que les responsables américains décrivent à présent comme la plus importante attaque de la chaîne logistique connue à avoir été perpétrée contre des sociétés américaines.

Les puces à l'apparence discrète étaient déguisées pour ressembler à des composants normaux, mais elles ont aidé la Chine à ouvrir la porte à «d'autres hackers pourraient passer par», ce qui signifie que la Chine pourrait potentiellement manipuler les systèmes infiltrés (pour rappel, ces puces ont été trouvées dans des serveurs utilisés aux États-Unis. programme de drones).

Les puces sur les serveurs Elemental ont été conçues pour être aussi discrètes que possible, selon une personne qui a vu un rapport détaillé préparé pour Amazon par son contractant de sécurité tiers, ainsi qu'une seconde personne qui a vu des photos numériques et des images radiologiques de les puces incorporées dans un rapport ultérieur préparé par l'équipe de sécurité d'Amazon. De couleur grise ou blanc cassé, ils ressemblaient davantage à des coupleurs de conditionnement de signaux, autre composant courant de la carte mère, qu’à des micropuces. Il était donc peu probable qu’ils soient détectables sans équipement spécialisé. En fonction du modèle de plateau, la taille des puces varie légèrement, ce qui suggère que les attaquants ont fourni des lots différents à différentes usines.

Les responsables qui connaissent bien l’enquête ont déclaré que le rôle principal des implants de ce type était d’ouvrir des portes aux autres attaquants. «Les attaques contre le matériel concernent l’accès», comme le dit un ancien haut responsable. En termes simplifiés, les implants du matériel Supermicro ont manipulé les instructions de fonctionnement principales qui indiquent au serveur ce qu’il faut faire lorsque les données se déplacent sur une carte mère, confient deux personnes familiarisées avec le fonctionnement des puces. Cela s’est produit à un moment crucial, alors que de petits morceaux du système d’exploitation étaient stockés dans la mémoire temporaire de la carte en route vers le processeur central du serveur, le CPU. L'implant a été placé sur le tableau de manière à lui permettre de modifier efficacement cette file d'attente d'informations, en injectant son propre code ou en modifiant l'ordre des instructions que le processeur devait suivre. De petits changements sournois pourraient avoir des effets désastreux.

Comme les implants étaient petits, la quantité de code qu'ils contenaient était également petite. Mais ils étaient capables de faire deux choses très importantes: dire à l’appareil de communiquer avec l’un des nombreux ordinateurs anonymes hébergés ailleurs sur Internet et chargés de code plus complexe; et préparer le système d’exploitation de l’appareil à accepter ce nouveau code. <strong> Les puces illicites pouvaient faire tout cela, car elles étaient connectées au contrôleur de gestion de la carte mère, une sorte de superchip que les administrateurs utilisent pour se connecter à distance à des serveurs problématiques, leur donnant ainsi accès au code le plus sensible, même sur des machines qui sont tombées en panne. sont éteints.

Ce système pourrait permettre aux attaquants de modifier le fonctionnement de l'appareil, ligne par ligne, comme ils le voulaient, sans que personne ne s'en aperçoive. Pour comprendre le pouvoir qui leur donnerait, prenons cet exemple hypothétique: Quelque part dans le système d’exploitation Linux, qui fonctionne sur de nombreux serveurs, se trouve un code qui autorise un utilisateur en vérifiant un mot de passe saisi par rapport à un mot de passe chiffré. Une puce implantée peut modifier une partie de ce code afin que le serveur ne vérifie pas le mot de passe - et hop! Une machine sécurisée est ouverte à tous les utilisateurs.

Peu de temps après la publication du rapport, le département de la Défense américain a programmé jeudi une conférence de presse sur la sécurité nationale à 9h30 HE. Cela n'a pas révélé le sujet du briefing, mais le timing est certainement suspicieux ...

Mais quoi qu’il en soit dit jeudi, une chose ne changera probablement pas: attendez-vous à en savoir beaucoup moins sur la Russie et beaucoup plus sur la Chine en raison de la focalisation myope de l’état profond de l’état sur l’ancien. Comme Kevin Warsh a formulé la question lors d'une interview jeudi avec CNBC, il a demandé: "Sommes-nous au début d'une guerre froide de 20 ans ?" en réponse à une question sur la limitation de l'influence de la Chine - à la fois économiquement et défensivement. Nous pensons que nous entendrons beaucoup parler de la brèche de la part de hauts responsables américains, y compris du vice-président et du président lui-même, dans un avenir très proche.

https://www.zerohedge.com/news/2018-10-04/explosive-report-details-chinese-infiltration-apple-amazon-and-cia

Bien désolé mais, l'histoire ne nous apprend rien (sinon qu'elle existe) mais ne dit en rien si elle peut toujours se répéter !

RépondreSupprimerLes sommes astronomiques dépensées pour tuyauter les glaces jusqu'à leurs chaleurs atteintes dépassent l'incommensurable ! Le passé appartient au passé et ne se répète JAMAIS ! Il y aurait plus de sources chaudes Atlantique que Pacifique ? et alors ? Les volcans sous océaniques éruptent où ils veulent ! Sous les tropiques ou sous les pôles. Et PERSONNE ne peut en changer le comportement d'une planète.

Les animaux peuvent péter, transformer l'oxygène en gaz carbonique bon pour la végétation qui le retransforme en oxygène tant qu'ils veulent ! ILS NE CHANGERONT RIEN à l'émission de volcans (terrestres ou sous-marins) ni à la vitesse de tournoiement de la Terre !

Un rapport explosif détaille l'infiltration chinoise de Apple, d'Amazon et de la CIA

RépondreSupprimerpar Tyler Durden

Jeu., 10/04/2018 - 08:14

Il y a une semaine, le président Trump a pris la parole devant le Conseil de sécurité des Nations unies et a accusé la Chine de falsifier les élections américaines, imitant ainsi certaines des mêmes allégations qui avaient été formulées contre la Russie il y a près de deux ans. Dans son discours, Trump a affirmé que la Chine s'efforçait de saper les républicains, et même le président lui-même, avertissant que "ce n'est pas seulement la Russie, mais aussi la Chine et la Russie". Alors que les médias ont largement ignoré cette proclamation, évoquant une nouvelle vague de présidentielle probablement inspirée par le commerce de viande de boeuf en plein essor entre les deux pays, l'administration a continué à insister sur le fait qu'elle s'opposait à la tentative chinoise de subvertir les entreprises américaines pour aider le grand appareil de renseignement du Parti communiste.

Comme pour souligner le point de vue de Trump, le FBI avait arrêté un ressortissant taïwanais à Chicago la veille du discours de Trump, accusant le suspect âgé de 27 ans d'essayer d'aider la Chine à renverser huit entreprises de défense qui auraient pu fournir des informations cruciales sur des dossiers sensibles liés à la défense. La technologie.

Cependant, dans un rapport qui change la donne publié jeudi matin, Bloomberg Businessweek a révélé une vaste enquête pluriannuelle sur l'infiltration par la Chine d'infrastructures de défense et d'entreprises américaines. Elle a notamment confirmé que, outre les efforts visant à influencer les élections américaines, la communauté du renseignement chinois avait orchestré une infiltration généralisée de serveurs utilisés pour tout alimenter, des appareils d'IRM aux drones utilisés par la CIA et l'armée. Pour ce faire, ils ont utilisé une micropuce aussi petite qu'un grain de riz.

BBG a publié le rapport quelques heures à peine avant que le vice-président Mike Pence ne soit censé "rassembler un récit de l'agression chinoise" lors d'un discours prononcé à l'Institut Hudson de Washington. Selon des extraits publiés dans le New York Times, son discours devrait porter sur des exemples des "actions agressives de la Chine contre les navires de guerre américains, des comportements prédateurs contre leurs voisins et d'une campagne d'influence sophistiquée visant à faire basculer les élections à mi-parcours et les élections de 2020 contre le président Trump." Son discours devrait également porter sur la manière dont la Chine utilise la dette et ses marchés des capitaux pour contraindre les gouvernements étrangers à se soumettre à sa volonté (une chose qui s'est produite au Bangladesh et en République tchèque.

Bien que ces récits soient certes importants, ils sont minimes par rapport aux révélations de Bloomberg, qui faisaient état d’une enquête en cours du gouvernement sur l’utilisation par la Chine d’une "petite puce" qui se retrouvait dans des serveurs largement utilisés dans l’infrastructure militaire et de renseignement américaine, des navires de guerre de la marine aux fermes de serveurs du DoD. L'enquête a débuté il y a trois ans après que Amazon eut informé les services de renseignement américains. Et trois ans plus tard, cela reste en cours.

Nichés sur les cartes mères des serveurs, les testeurs ont trouvé une micropuce, pas plus grosse qu'un grain de riz, qui ne faisait pas partie de la conception originale des cartes. Amazon a signalé la découverte aux autorités américaines, faisant frémir la communauté du renseignement. Les serveurs d’Elémental se trouvent dans les centres de données du Département de la défense, dans les opérations de drones de la CIA et dans les réseaux embarqués de navires de guerre de la Marine. Et Elemental était l’un des centaines de clients Supermicro.

Au cours de l'enquête top secret qui a suivi, qui reste ouverte plus de trois ans plus tard, les enquêteurs ont déterminé que les puces permettaient aux attaquants de créer une porte furtive vers n'importe quel réseau incluant les machines modifiées. Les enquêteurs ont constaté que les puces avaient été insérées dans des usines gérées par des sous-traitants de fabrication en Chine, selon plusieurs enquêteurs.

RépondreSupprimerAvec ces deux paragraphes, Bloomberg a réussi à détourner le récit dominant de la Russie vers la Chine. Ou, comme devrait le dire Pence dans le discours de jeudi (via le New York Times), "m'a récemment confié un membre éminent de notre communauté du renseignement, ce que font les Russes à la différence de ce que fait la Chine dans tout le pays".

L'histoire commence avec une startup de la Silicon Valley appelée Elemental. Fondée en 2006 par trois ingénieurs qui prévoyaient avec brio que les radiodiffuseurs chercheraient bientôt un moyen d'adapter leur programmation pour la diffusion en continu sur Internet et sur des appareils mobiles tels que les smartphones, Elemental s'est attelé à la tâche de constituer une "équipe de rêve" composée de développeurs adaptez les puces graphiques ultra-rapides conçues pour le jeu vidéo à la vidéo en continu. La société a ensuite chargé ce logiciel sur des serveurs spéciaux, construits sur mesure et arborant son logo. Ces serveurs se sont ensuite vendus jusqu’à 100 000 dollars, soit une majoration d’environ 70 %. En 2009, la société a signé son premier contrat avec des entreprises de défense et de renseignement américaines et a même reçu un investissement d'un fonds de capital-risque soutenu par la CIA.

Elemental a également commencé à travailler avec des agences d'espionnage américaines. En 2009, la société a annoncé un partenariat de développement avec In-Q-Tel Inc., la branche d’investissement de la CIA, un accord qui a ouvert la voie à l’utilisation de serveurs Elemental dans les missions de sécurité nationale aux États-Unis. Des documents publics, y compris le matériel promotionnel de la société, indiquent que les serveurs ont été utilisés dans des centres de données du Département de la défense pour traiter des images de drones et de caméras de surveillance, sur des navires de guerre de la Marine pour transmettre des flux de missions aéroportées et dans des bâtiments gouvernementaux pour permettre une vidéoconférence sécurisée. . La NASA, les deux chambres du Congrès et le département de la Sécurité intérieure ont également été clients. Ce portefeuille a fait de Elemental une cible pour les adversaires étrangers.

Comme beaucoup d'autres entreprises, les serveurs d'Elementals utilisaient des cartes mères construites par Supermicro, qui dominent le marché des cartes mères utilisées dans des ordinateurs à usage spécifique. C'est ici, à Supermicro, que le gouvernement croit - selon les sources de Bloomberg - que l'infiltration a commencé. Avant de dominer le marché mondial des cartes mères pour ordinateurs, Supermicro avait des débuts modestes. Un ingénieur taïwanais et son épouse ont fondé la société en 1993, à une époque où la Silicon Valley se tournait vers la sous-traitance. Il a rapidement attiré les clients avec la promesse d'une personnalisation infinie, en faisant appel à une énorme équipe d'ingénieurs pour s'assurer qu'il puisse répondre à tous les besoins de ses clients. Les clients ont également apprécié le fait que, bien que les cartes mères de Supermicro soient assemblées en Chine ou à Taiwan, ses ingénieurs étaient basés à Silicon Valley. Mais les effectifs de la société présentaient une caractéristique qui la rendait particulièrement attrayante pour la Chine: une partie importante de ses ingénieurs étaient des locuteurs natifs de mandarin. Une des sources de Bloomberg a déclaré que le gouvernement enquêtait toujours sur la question de savoir si des espions étaient intégrés à Supermicro ou à d'autres sociétés américaines.

Quoi qu'il en soit, ces minuscules micropuces se sont retrouvées dans les produits de Supermicro. Bloomberg a fourni un guide détaillé expliquant comment, à son avis, cela s’est passé.

RépondreSupprimerUne unité militaire chinoise a conçu et fabriqué des puces aussi petites qu’une pointe de crayon aiguisée. Certaines des puces ont été conçues pour ressembler à des coupleurs de conditionnement de signal et intègrent de la mémoire, des capacités de mise en réseau et une puissance de traitement suffisante pour une attaque.

Les micropuces ont été insérées dans des usines chinoises qui fournissaient Supermicro, l’un des plus gros vendeurs de cartes mères de serveurs au monde.

Les cartes mères compromises ont été intégrées à des serveurs assemblés par Supermicro.

Les serveurs sabotés sont entrés dans des centres de données exploités par des dizaines d’entreprises.

Lors de l’installation et de la mise en marche d’un serveur, la micropuce modifiait le cœur du système d’exploitation pour qu’il puisse accepter les modifications. La puce pourrait également contacter des ordinateurs contrôlés par les attaquants à la recherche d'instructions et de codes supplémentaires.

Dans les milieux de l'espionnage, l'infiltration de matériel informatique - en particulier dans la mesure où le faisaient les Chinois - est extrêmement difficile à maîtriser. Et le faire au niveau de l'État-nation s'apparerait à "une licorne sautant par-dessus un arc-en-ciel", comme le dit l'une des sources anonymes de BBG. Mais la domination du marché chinois des PC et des téléphones mobiles par la Chine lui confère un avantage considérable.

Un pays en particulier a un avantage à exécuter ce type d’attaque: la Chine, qui, selon certaines estimations, représente 75 % des téléphones mobiles et 90 % des ordinateurs du monde. Néanmoins, pour réussir réellement une attaque par semis, il faudrait développer une compréhension approfondie de la conception d'un produit, manipuler des composants à l'usine et s'assurer que les dispositifs falsifiés parviennent à la chaîne logistique globale jusqu'à l'endroit souhaité - un exploit qui s'apparente à lancer un bâton dans le fleuve Yangtsé en amont de Shanghai et en s'assurant qu'il soit à terre à Seattle. "Avoir une surface d'implant matériel bien faite au niveau national, ce serait comme si on voyait une licorne sauter par-dessus un arc-en-ciel", déclare Joe Grand, pirate informatique et fondateur de Grand Idea Studio Inc. "Le matériel est si loin le radar, il est presque traité comme de la magie noire. "

Mais c’est exactement ce que les enquêteurs américains ont découvert: les copeaux avaient été insérés pendant le processus de fabrication, selon deux responsables, par des agents d’une unité de l’Armée de libération du peuple. Dans Supermicro, les espions chinois semblent avoir trouvé le moyen idéal de mener ce que les responsables américains décrivent à présent comme la plus importante attaque de la chaîne logistique connue à avoir été perpétrée contre des sociétés américaines.

Certains détails du rapport sont résumés ci-dessous:

Le gouvernement a constaté que l'infiltration s'étendait à près de 30 entreprises, dont Amazon et Apple.

Un responsable a déclaré que les enquêteurs ont découvert que cela affectait à terme près de 30 entreprises, dont une grande banque, des entrepreneurs publics et la société la plus précieuse au monde, Apple Inc. Apple était un client important de Supermicro et avait prévu de commander plus de 30 000 de ses serveurs en deux ans pour un nouveau réseau mondial de centres de données. Trois initiés chez Apple ont déclaré qu'à l'été 2015, il avait également trouvé des puces malveillantes sur les cartes mères Supermicro. Apple a rompu ses liens avec Supermicro l'année suivante, pour des raisons non liées.

Amazon et Apple ont nié avoir connaissance de l'infiltration (Amazon a finalement acquis Elemental et l'a intégrée à son service Amazon Prime Video). Pendant ce temps, le gouvernement chinois a publié un déni de non-déni remarquable.

RépondreSupprimerDans des déclarations par courrier électronique, Amazon (qui a annoncé son acquisition d’Elemental en septembre 2015), Apple et Supermicro ont contesté les résumés des rapports de Bloomberg Businessweek. "Il est faux qu'AWS ait eu connaissance d'une compromission de la chaîne logistique, d'un problème de puces malveillantes ou de modifications matérielles lors de l'acquisition d'Elemental", a déclaré Amazon. "Sur ce point, nous pouvons être très clairs: Apple n'a jamais trouvé de puces malveillantes, de" manipulations matérielles "ou de vulnérabilités créées intentionnellement sur un serveur", a écrit Apple. "Nous ne sommes au courant d'aucune enquête de ce type", a écrit un porte-parole de Supermicro, Perry Hayes. Le gouvernement chinois n’a pas abordé directement la question de la manipulation des serveurs Supermicro. Il a notamment publié une déclaration dans laquelle il était écrit: "La sécurité de la chaîne logistique dans le cyberespace est une question d’intérêt commun et la Chine est également une victime". Le FBI et le bureau du directeur du renseignement national, représentant la CIA et la NSA, ont refusé de commenter.

Bloomberg a basé son récit sur des entretiens avec 17 sources anonymes, dont 6 anciens responsables des services de renseignements du gouvernement. Un responsable a déclaré à BBG que l'objectif à long terme de la Chine était "l'accès à long terme" à des secrets gouvernementaux sensibles.

Au total, 17 personnes ont confirmé la manipulation du matériel de Supermicro et d’autres éléments des attaques. L'anonymat a été accordé aux sources en raison de la nature sensible, et parfois classifiée, des informations.

Les dénégations des sociétés sont contrecarrées par six hauts responsables de la sécurité nationale, anciens et actuels, qui ont détaillé la découverte de jetons et l’enquête du gouvernement lors de conversations amorcées sous l’administration Obama et poursuivies sous le gouvernement Trump. Un de ces responsables et deux personnes de AWS ont fourni des informations détaillées sur le déroulement de l'attaque à Elemental et Amazon. L’officiel et l’un des initiés ont également décrit la coopération d’Amazon avec l’enquête du gouvernement. Outre les trois initiés d’Apple, quatre des six responsables américains ont confirmé qu’Apple était une victime. Au total, 17 personnes ont confirmé la manipulation du matériel de Supermicro et d’autres éléments des attaques. L'anonymat a été accordé aux sources en raison de la nature sensible, et parfois classifiée, des informations.

Un responsable gouvernemental a déclaré que l’objectif de la Chine était d’accéder à long terme à des secrets commerciaux de grande valeur et à des réseaux gouvernementaux sensibles. Aucune donnée de consommation n'a été volée.

Cette révélation apporte notamment un soutien supplémentaire à l'insistance de l'administration Trump sur le fait que la guerre commerciale avec la Chine était basée sur des préoccupations de sécurité nationale. L'espoir est que davantage d'entreprises américaines transfèrent la production de composants sensibles aux États-Unis.

Les ramifications de l'attaque continuent à se jouer. L’administration Trump a fait du matériel informatique et de réseau, y compris des cartes mères, l’un des objectifs de sa dernière série de sanctions commerciales contre la Chine, et les responsables de la Maison Blanche ont clairement indiqué qu'ils pensaient que les entreprises commenceraient à transférer leurs chaînes d'approvisionnement à d'autres pays. Un tel changement pourrait apaiser les responsables qui, depuis des années, mettent en garde sur la sécurité de la chaîne d’approvisionnement, même s’ils n’ont jamais révélé la raison majeure de leurs préoccupations.

RépondreSupprimerComme nous le rappelle un responsable gouvernemental, l'ampleur de cette attaque ne peut être sous-estimée.

Avec plus de 900 clients dans 100 pays d’ici à 2015, Supermicro a offert une percée à une collection abondante de cibles sensibles. "Pensez à Supermicro en tant que Microsoft du monde du matériel", déclare un ancien responsable du renseignement américain qui a étudié Supermicro et son modèle commercial. "Attaquer les cartes mères Supermicro, c'est comme attaquer Windows. C'est comme attaquer le monde entier."

Mais l’aspect le plus accablant de tout ce scandale est peut-être que l’administration Obama aurait dû le voir venir.

Bien avant que des preuves de l’attaque ne soient apparues au sein des réseaux d’entreprises américaines, les services de renseignements américains ont annoncé que les espions chinois envisageaient d’introduire des micropuces malveillantes dans la chaîne logistique. Selon une personne familiarisée avec les informations fournies, les sources n’étaient pas spécifiques, et des millions de cartes mères sont expédiées aux États-Unis chaque année. Toutefois, au cours du premier semestre de 2014, une autre personne informée de discussions de haut niveau a déclaré que des responsables des services de renseignements se sont rendus à la Maison Blanche avec quelque chose de plus concret: l’armée chinoise se préparait à insérer les puces dans les cartes mères Supermicro destinées aux entreprises américaines.

Et grâce à Obama qui a lâché la balle, la Chine a réussi à éliminer l'infiltration la plus vaste de la chaîne d'approvisionnement mondiale jamais découverte par les services de renseignements américains.

Mais c’est exactement ce que les enquêteurs américains ont découvert: les copeaux avaient été insérés pendant le processus de fabrication, selon deux responsables, par des agents d’une unité de l’Armée de libération du peuple. Dans Supermicro, les espions chinois semblent avoir trouvé le moyen idéal de mener ce que les responsables américains décrivent à présent comme la plus importante attaque de la chaîne logistique connue à avoir été perpétrée contre des sociétés américaines.

Les puces à l'apparence discrète étaient déguisées pour ressembler à des composants normaux, mais elles ont aidé la Chine à ouvrir la porte à «d'autres hackers pourraient passer par», ce qui signifie que la Chine pourrait potentiellement manipuler les systèmes infiltrés (pour rappel, ces puces ont été trouvées dans des serveurs utilisés aux États-Unis. programme de drones).